La crittografia e i riscatti hanno radici profonde nella storia dell’umanità. Tuttavia, solo negli ultimi decenni il mondo ha potuto vedere cosa può succedere quando si combinano le due cose. È iniziato tutto nel 1989, quando Joseph L. Popp ha dato inizio all’epidemia che oggi conosciamo come ransomware.

Origini

Conosciuto come il nonno dei modelli di estorsione basati sui computer, Popp ha distribuito il suo payload pericoloso alla conferenza sull’AIDS della World Health Organization. I dischi, con l’etichetta “Informazioni AIDS – Dischetti di Introduzione”, erano accompagnati da un foglietto, stampato separatamente, che avvertiva del fatto che il software presente nei dischetti avrebbe potuto danneggiare i computer.

Ma chi ha letto la documentazione? Alcuni dei 20.000 dischetti creati da Popp sono stati inseriti, con la conseguenza che i computer delle vittime si sono bloccati e hanno mostrato una richiesta di riscatto (di 189 dollari inviati per posta ordinaria ad un ufficio postale di Panama) che sembrerà familiare ai lettori abituali di questo blog.

I ransomware di oggi

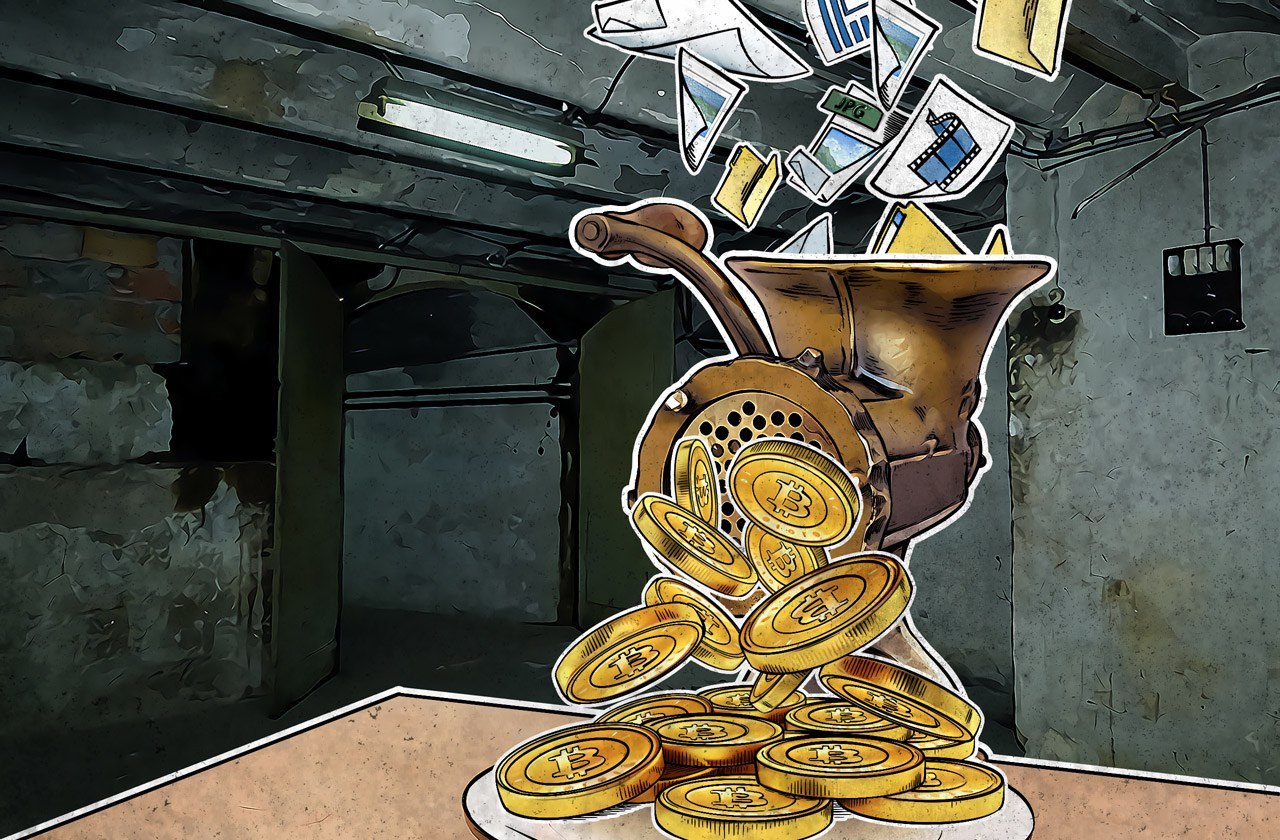

Il concetto originale di ransomware è cambiato ben poco. Forse la differenza più evidente è il fatto che piuttosto che riscuotere denaro dalla cassetta postale, i criminali possono adesso fare affidamento su reti anonime come TOR e I2P collegate ai bitcoin per poter sfuggire alle forze dell’ordine. Cosa c’è in questo metodo che gli ha permesso di superare la prova del tempo?

La monetizzazione diretta aiuta. Con un riscatto medio di circa 300 dollari, le discussioni sulle campagne ransomware di milioni di dollari sembrano essere inverosimili, ma nel corso del tempo si aggiungono anche solo piccoli incrementi (e questi modelli di estorsione hanno provato la loro efficienza e la loro resistenza).

L’utente medio affronterà il difficile problema se pagare il riscatto o perdere i propri file. Sfortunatamente, molti scelgono di pagare, anche se consigliamo vivamente di non farlo e di cercare, se possibile, un altro modo, come ad esempio cercare un decryptor sul sito No More Ransom!

Il numero di nuovi modelli di ransomware che vengono rilevati ogni giorno potrebbe sembrare spaventoso, ma la quantità è un problema minore rispetto alla qualità. Un relativamente piccolo numero di famiglie di malware sono codificate abbastanza bene e possono preoccupare, ma le poche famiglie che sono pronte per il grande pubblico causano seri danni (mi riferisco a voi, Locky e Cerber). E questo è un motivo abbastanza buono per far lavorare i ricercatori di sicurezza.

Sebbene una singola persona possa lanciare una campagna ransomware, i cybercriminali si specializzano e traggono vantaggio dal lavoro di squadra. Si occupano del supporto tecnico, aiutando le proprie vittime durante il processo di acquisto dei bitcoin per pagare il riscatto, tutto questo mentre migliorano il proprio codice pericoloso e cercano di ingannare i ricercatori di sicurezza e le forze dell’ordine. L’estorsione richiede molto lavoro!

Negli ultimi anni i ransomware sono nati come modello aziendale, in parte grazie alle nuove offerte di soluzioni di servizio ransomware pronte all’uso. Sebbene creare la maggior parte dei malware richieda solo capacità tecniche limitate, inventare da zero dei ransomware ben fatti risulta essere un compito ancora più difficile. Il trucco è effettuare bene la crittografia (qualora sbagliaste la crittografia, le brave persone possono sviluppare velocemente uno strumento di decodifica, e noi lo facciamo).

Il percorso più facile per i principianti è avere un modello aziendale di riferimento: avere a che fare con la distribuzione e il pagamento di una parte del bottino agli sviluppatori originali. Questa specie di accordo è purtroppo molto florido.

Tipi di ransomware

L’evoluzione di diversi tipi di ransomware (da semplici e prototipiche applicazioni brew che dipendono da strumenti di terzi, come WinRAR, GPG, ai malware che eseguono codici dal Microsoft Developer Network) dimostra l’inclinazione dei cybercriminali ad alzare la posta in gioco.

Inoltre, oggi non è raro trovare ransomware sofisticati capaci di eliminare i backup delle shadow copy che criptano gli allegati esterni o i dischi di rete o che si introducono nei vostri file sincronizzati sul cloud. Il livello si è alzato e mentre è il momento per i dilettanti, tante figure chiave ci fanno lavorare fino a tardi.

Mode

Alcune nuove varianti di ransomware scoperte in Brasile mostrano che i ransomware continuano a crescere, ma invece di innovarsi si rinnovano. Perché infastidirsi per creare un proprio codice ransomware? Anche i bambini che non dispongono di conoscenze specifiche possono comprare un kit per ransomware con tutto ciò di cui si ha bisogno per iniziare una campagna e possono scegliere un tema. Se il branding è abbastanza interessante, riceve attenzione e copertura mediatica, portando loro non solo soldi ma anche infamia.

Abbiamo visto tanti ransomware di bassa qualità che sono finiti in prima pagina perché avevano utilizzato il logo di una trasmissione televisiva famosa, un’immagine di un personaggio di un film o anche barzellette sui politici. Ad ogni modo, il rovescio della medaglia è la facilità di rilevamento. Molti criminali scelgono adesso un nome per le proprie creazioni, lasciando le vittime solo con una mail per contattare i malfattori e un indirizzo bitcoin per il pagamento.

Più si evolvono i metodi di pagamento, più le famiglie di ransomware più conosciute preferiscono i bitcoin per richiedere e riscuotere il riscatto. Ciononostante, non è raro trovare uno strano esemplare che richiede il pagamento attraverso uno degli ampiamente disponibili metodi di voucher, come il PaySafeCard. Le operazioni regionali e artigianali utilizzano in genere un’opzione di pagamento locale. Fare questo significa però rinunciare a un po’ di anonimato che il mimetizzarsi con il resto di ransomware creati ogni giorno può comportare.

Lavorare sodo e guardare al futuro

Stiamo lentamente passando da un paradigma di riparazione dei ransomware a uno di intelligenza ransomware, ma abbiamo ancora tanta strada da fare. Solo raccogliendo prove schiaccianti e statistiche concrete del problema possiamo valutare in maniera appropriata le nostre opzioni. Sfortunatamente non tutti quelli che vengono attaccati da un ransomware comunicano l’incidente e anche quelli che lo fanno lo comunicano a diverse istituzioni, rendendo difficile la raccolta di dati completi.

Il lavoro congiunto delle forze dell’ordine e delle aziende di sicurezza IT per bloccare l’attività dei cybercriminali con le connessioni ransomware è risultato essere efficiente. Ad esempio, l’iniziativa No More Ransom è nata dal desiderio di aiutare le vittime dei ransomware a recuperare i propri dati criptati senza dover pagare i criminali.

13 more countries join the #NoMoreRansom fight https://t.co/dQr6RiTLKO pic.twitter.com/aZE2GDIosr

— Kaspersky Lab (@kaspersky) October 17, 2016

Con il sostegno di terze parti, le nostre possibilità di fornire un quadro indispensabile per affrontare questo tipo di incidenti migliorano ogni giorno di più. Ognuna delle parti ha solo una visione parziale dell’ecosistema dei ransomware; per questo lavorare insieme ci porterà al successo.

Per quanto riguarda gli utenti (anche conosciuti come vittime), la conoscenza è potere. Abbiamo preparato una guida per evitare i ransomware che raccomandiamo fortemente a chiunque si connetta a Internet (in poche parole, a tutti).

ransomware

ransomware

Consigli

Consigli