Di recente, un nuovo ransomware trojan chiamato Ded Cryptor ha attaccato persone di lingua inglese e russa. È vorace e pretende un enorme riscatto di 2 bitcoin (circa 1.300$). Purtroppo, non è disponibile una soluzione di decriptazione per ripristinare i file presi in ostaggio da Ded Cryptor.

Quando un computer è infettato da Ded Cryptor, il malware cambia lo sfondo del sistema con un Babbo Natale dall’aspetto minaccioso. Un’immagine sinistra e una richiesta di riscatto: sembra un ransomware come tanti altri, vero? Ma la sua origine ha una storia molto interessante, tipo un thriller, con i buoni e i cattivi che si scontrano, commettendo errori e affrontando le conseguenze.

Ransomware per tutti!

Tutto ebbe inizio quando Utku Sen, un esperto di sicurezza turco, creò un ransomware e pubblicò il codice online. Chiunque poteva scaricarlo da GitHub, una risorsa web aperta e gratuita che gli sviluppatori utilizzano per collaborare a progetti (in seguito il codice venne rimosso, vedrete tra poco il perché).

Fu un’idea piuttosto rivoluzionaria, rendendo disponibile il codice sorgente gratis ai criminali, che senz’altro l’avrebbero utilizzato per creare i loro propri cryptor (e così è stato). Tuttavia, Sen, un hacker white hat, era sicuro che ogni esperto di cybersicurezza dovesse sapere come pensano i cybercriminali, e come codificano. Credeva che il suo approccio insolito avrebbe aiutato i buoni a contrastare più efficacemente i cattivi.

Un progetto precedente, il ransomware Hidden Tear, faceva parte anch’esso dell’esperimento di Sen. Fin dal principio, il lavoro di Sen era destinato a fini educativi e di ricerca. Col tempo, sviluppò un nuovo tipo di ransomware che poteva funzionare offline. In seguito, è emerso EDA2, un modello più potente.

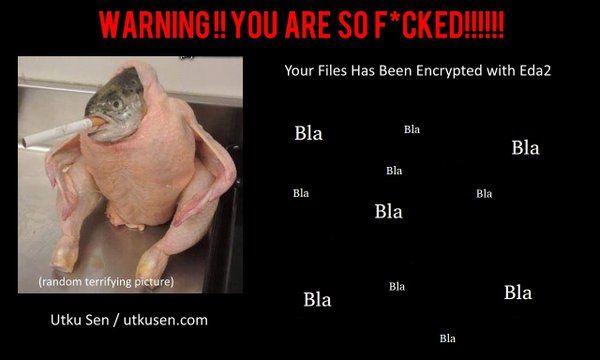

La criptografia asimmetrica di EDA2 è migliore di quella di Hidden Tear. Inoltre poteva comunicare con un server comand and controll pienamente articolato, e criptava il codice che trasferiva lì. In più, mostrava alla vittima un’immagine inquietante.

Anche il codice sorgente di EDA2 è stato pubblicato su GitHub, cosa che ha attirato molta attenzione e critiche verso Utku Sen, e non per nulla. Con il codice sorgente disponibile gratuitamente, anche gli aspiranti cybercriminali che non sanno codificare in modo adeguato potrebbero usare il ransomware per rubare denaro. Non l’aveva capito?

Sì che lo aveva capito: Sen aveva inserito dei backdoor nel suo ransomware per recuperare i codici di decriptazione. Ciò significa che se avesse saputo che il suo ransomware veniva utilizzato a scopi illeciti, avrebbe potuto ricavare l’URL del server di comando e controllo per estrarre i codici e darli alle vittime. Tuttavia, c’era un problema: per decriptare i loro file, le vittime dovevano aver sentito parlare dell’hacker white hat e chiedergli i codici. La stragrande maggioranza delle vittime non sapeva chi fosse Utku Sen.

Hai creato il ransomware, adesso paga il riscatto!

Ovviamente, gli encryptor terze parti creati con il codice sorgente Hidden Tear e EDA2 non tardarono a venir a galla. Sen trattò il primo più o meno con successo: pubblicò il codice e aspettò che le vittime lo trovassero. Ma con il secondo cryptor le cose non andarono così bene.

Magic, il ransomware basato su EDA2 era proprio come l’originale e non prometteva niente di buono. Quando Sen ne venne informato, tentò di estrarre il codice di decriptazione come aveva già fatto (attraverso il backdoor), ma non ci riuscì. Usando Magic i cybercriminali avevano scelto un hosting gratuito per il loro server di comando e controllo. Quando l’hosting provider ricevette lamentele riguardo l’attività dannosa, semplicemente eliminò l’account dei criminali e tutti i loro file. Qualunque possibilità di ottenere i codici di decriptazione scomparve con i dati.

La storia non finisce qui. I creatori di Magic aiutarono Utku Sen, e la loro conversazione si trasformò in una lunga discussione pubblica. All’inizio si offersero di pubblicare il codice di decriptazione se Sen avesse acconsentito a rimuovere il codice sorgente EDA2 dal dominio pubblico e pagare loro 3 bitcoin. Col tempo, entrambi le parti concordarono di lasciare il riscatto fuori dall’accordo.

Le negoziazioni si rivelarono parecchio interessanti: i lettori vennero a conoscenza della motivazione politica degli hacker, e che erano stati sul punto di pubblicare il codice quando seppero che un uomo aveva perso tutte le foto di suo figlio neonato a causa di Magic.

Alla fine, Sen rimosse il codice sorgente EDA2 e Hidden Tear da GitHub, ma era troppo tardi: in molti l’avevano già scaricato. Il 2 febbraio 2016 l’esperto di Kaspersky Lab Jornt van der Wiel denunciò in un articolo su SecureList la presenza in circolazione di 24 encryptor basati su Hidden Tear e EDA2. Da allora il numero è solo aumentato.

Com‘è emerso Ded Cryptor

Ded Cryptor è uno di quei discendenti. Utilizza il codice sorgente EDA2, ma il suo server di comando e controllo è ospitato su Tor per maggiore sicurezza e anonimato. Il ransomware comunica tramite il servizio tor2web, che permette ai programmi di usare Tor senza il relativo browser.

In un certo senso, Ded Cryptor, creato a partire da vari pezzi di codice aperto pubblicato su GitHub, ricorda il mostro di Frankenstein. I creatori presero in prestito il codice da un altro sviluppatore GitHub, per conto del server proxy; e il codice per inviare richieste era inizialmente scritto da un terzo sviluppatore. Un aspetto insolito del ransomware è che non invia richieste direttamente al server. Al contrario, apre un server proxy sul PC infetto e utilizza quello.

Per quel che possiamo dire, gli sviluppatori Ded Cryptor sono di lingua russa. Punto primo, la lettera di riscatto esiste solo in inglese e in russo. Punto secondo, Fedor Sinitsyn, analista senior di malware di Kaspersky Lab, ha analizzato il codice del ransomware e ha trovato il percorso file

C:UserssergeyDesktop<b>доделать</b>eda2-mastereda2eda2binReleaseOutputTrojanSkan.pdb. (A proposito, anche il sopramenzionato ransomware Magic è stato sviluppato da madrelingua russi)

Purtroppo, si sa poco su come DedCryptor si diffonda. Secondo Kaspersky Security Network, il ransomware basato su EDA2 è attivo prevalentemente in Russia. Seguono Cina, Germania, Vietnam e India.

Purtroppo, ancora non è disponibile un modo per decriptare i file mutilati da Ded Cryptor. Le vittime possono tentare di recuperare i dati da copie shadow che il sistema operativo potrebbe aver creato. Ma la migliore protezione è quella proattiva: è molto più facile prevenire l’infezione che affrontare le conseguenze.

Kaspersky Internet Security rileva tutti i trojan basati su Hidden Tear e EDA2 e avvisa gli utenti quando si imbatte in Trojan-Ransom.MSIL.Tear. Inoltre blocca le operazioni di ransomware e non permette loro di criptare i file.

Kaspersky Total Security fa tutto questo e offrendo altresí i backup automatici, che possono essere utili in tutti i casi, dall’infezione da ransomware alla morte improvvisa dell’hard disk.

cryptor

cryptor

Consigli

Consigli